La création d’un Security Operations Center (SOC) ne se limite pas à un sujet technique. Il s’agit d’un projet d’entreprise impliquant la recherche d’un équilibre entre les personnes, les process et la technologie. Comment démarrer son SOC ? Quels sont les éléments à garder à l’esprit pour réussir la mise en place d’un SOC ? Arnaud Pilon, directeur général délégué aux activités de cybersécurité chez IMS Networks, nous livre une série de conseils opérationnels.

CONSEIL N°1 : OPTER POUR UNE DÉMARCHE FÉDÉRATRICE ET INCLUSIVE

« Le SOC est un projet transverse qui doit intégrer les filiales, les métiers, les sous-traitants… » annonce d’emblée Arnaud Pilon. Il conduit naturellement à décloisonner les activités au sein de la DSI.

« Les équipes système, réseau ou cloud doivent travailler main dans la main, ce qui est tout à fait logique puisque les incidents remontés sont la plupart du temps transverses par nature ». Qu’il s’agisse de mauvaises pratiques d’administration, de shadow IT ou d’incidents de sécurité, les équipes doivent être fédérées autour d’un projet commun, avec le soutien indispensable du top management.

CONSEIL N°2 : DÉFINIR UN PREMIER PÉRIMÈTRE À PROTÉGER

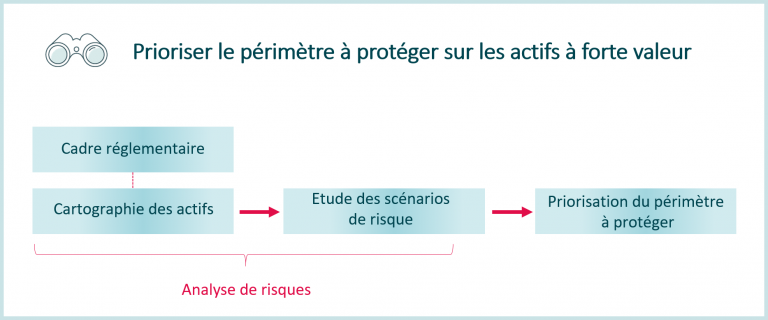

Le périmètre sur lequel s’applique le SOC est un aspect décisif. « Il doit idéalement être issu d’une analyse du risque » précise Arnaud Pilon, « afin d’identifier les biens critiques à protéger ». Le périmètre en question peut augmenter au fil du temps. Modeste dans un premier temps, il peut augmenter au fur et à mesure pour couvrir le périmètre cible du Cyber-SOC. « La démarche la plus logique consiste à démarrer par les points les plus faciles à intégrer pour les équipes, ceux qui ne demandent pas de réarchitecture du système d’information » ajoute Arnaud Pilon.

SOC : quel périmètre protégé ?

CONSEIL N°3 : COMMENCER PETIT, VOIR GRAND

« L’erreur serait de vouloir mettre en place immédiatement toutes les règles de détection sur les attaques les plus complexes » prévient Arnaud Pilon. Il est préférable de se concentrer sur les attaques simples dont les phénomènes peuvent être rapidement identifiés, quitte à affiner sa politique de journalisation pour aller plus loin par la suite. Même chose pour l’automatisation, il est préférable d’identifier manuellement les scénarios de risque et les réponses que l’on souhaite adresser avant de se lancer dans des actions d’automatisation plus complexes.

Cliquez ici pour obtenir tous les conseils en vidéo.

Renforcez la sécurité de votre organisation, découvrez notre expertise SOC