Enjeux de défense en profondeur

Selon les dernières données du baromètre du CESIN, 45% des entreprises sondées ont été la cible d'au moins une attaque en 2022. Le Phishing demeure le vecteur d'attaque le plus prédominant, suivi par l'exploitation de failles et l'arnaque au président, qui reste une menace constante. Pour renforcer leur sécurité, les entreprises ont intensifié leurs mesures de protection en 2022 en adoptant des outils tels que les solutions MFA, EDR et NDR, largement déployées. En particulier, les systèmes de détection et de réponse EDR ont été utilisés par 81% des entreprises.

Malgré l'efficacité démontrée des systèmes EDR pour détecter et répondre aux menaces sur les serveurs et les postes de travail, les chercheurs en cybersécurité constatent une augmentation des attaques où les assaillants parviennent à désactiver les systèmes EDR. Ces attaquants deviennent de plus en plus ingénieux pour trouver des méthodes permettant de contourner ces systèmes.

Face à ces défis et dans un contexte de ressources limitées en termes de personnel, d'outils et de services de cybersécurité, il est crucial de prendre des décisions éclairées dans les mois à venir.

Alors, comment faire les bons choix pour protéger votre organisation en profondeur, tout en respectant un budget limité ? Face aux options telles qu’EDR, XDR et MDR, comment optimiser l'allocation de vos ressources limitées en cybersécurité pour obtenir des résultats efficaces ? Pour répondre à ces questions, nous vous proposons d'examiner attentivement les distinctions essentielles entre ces trois options.

EDR : Détection et réponse des terminaux (Endpoint Detection and Response)

La technologie de Détection et Réponse des Terminaux (EDR) a pour objectif de repérer et répondre aux menaces présentes sur les terminaux au sein de votre entreprise : les ordinateurs de bureau, les serveurs dans les centres de données et les ordinateurs portables.

Contrairement aux solutions antivirus classiques, qui identifient généralement des fichiers potentiellement malveillants en se basant sur leurs "signatures" spécifiques, l'EDR détecte les activités malveillantes sur les terminaux indépendamment de la conformité des fichiers aux signatures connues. De plus, l'EDR se distingue des produits antimalwares traditionnels en recueillant et en analysant une gamme plus étendue de données télémétriques pour déterminer si un terminal a été compromis d'une manière ou d'une autre.

Lorsqu’un comportement suspect est détecté, l’outil alerte l’équipe de sécurité et propose des mesures correctives. L’outil EDR peut également fournir des réponses d’atténuation automatisées, telles que l’isolation des points d’extrémité.

XDR : Détection et réponse étendues

La technologie de Détection et Réponse Étendues (XDR) va au-delà du système EDR en divers aspects, ce qui lui vaut le X pour "Extended". L'une des caractéristiques principales du XDR est sa capacité à collecter des données à partir d'un éventail plus large de sources. Il englobe non seulement la télémétrie des terminaux, mais intègre également des sources variées telles que le terminal lui-même, le cloud, les réseaux, l'identité, le comportement des utilisateurs ou des entités, et bien d'autres.

L’ XDR permet une identification plus approfondie des menaces actives. Grâce à la collecte étendue de données à travers l'ensemble de l'environnement, le XDR est en mesure de détecter plus précisément la nature et l'origine de toute activité malveillante repérée.

Cette identification plus exhaustive offre aux analystes et experts en détection des menaces la possibilité d'éliminer et de neutraliser plus rapidement et avec plus de confiance les diverses compromissions qui surviennent lorsque les acteurs malveillants franchissent la brèche initiale de l'endpoint et commencent à explorer le reste de l'écosystème pour trouver des vulnérabilités.

Il est essentiel de souligner une distinction entre le système XDR propriétaire et le XDR ouvert. Le XDR propriétaire peut agréger uniquement des données liées à la cybersécurité provenant d'outils développés par le fournisseur du système XDR ou de ses partenaires certifiés.

En revanche, le XDR ouvert accepte des données de n'importe quelle source grâce à l'utilisation d'API standard. Les organisations se tournent souvent vers le XDR ouvert pour éviter le verrouillage des fournisseurs et pour avoir la flexibilité de choisir les meilleures solutions au fil du temps. Elles peuvent également exploiter leurs investissements existants en matière de sécurité, plutôt que de devoir les remplacer.

Détection et réponse managées (MDR)

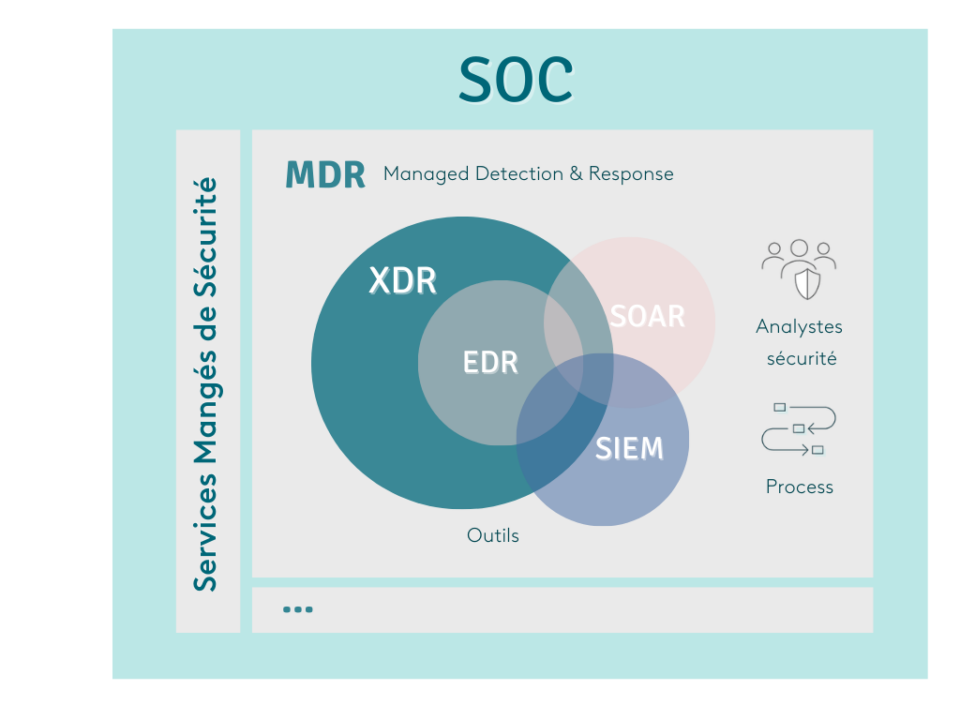

Les services managés de détection et de réponse (MDR, Managed Detection and Response) sont bien plus que des technologies comme l’EDR ou le XDR puisqu’ils combinent outils, compétences, et processus.

Les services managés de détection et de réponse (MDR) peuvent être exploités soit au sein d'un Centre des Opérations de Sécurité (SOC) interne, soit externalisés auprès d'un prestataire de services de sécurité managés (MSSP). Dans le cadre d’un service MDR, les outils EDR, XDR, SIEM, SOAR sont exploités par des analystes et experts certifiés pour garantir des résultats efficaces.

Ces fonctions permettent aux organisations de repérer, d'analyser, d'enquêter et de réagir en temps réel aux menaces, afin de minimiser les impacts au plus tôt.

La stratégie de détection d'incidents est élaborée en collaboration avec des experts en cybersécurité, couvrant les différentes couches de votre système informatique : des dispositifs terminaux aux réseaux, des journaux d'information aux applications externalisées dans le cloud, et même aux systèmes industriels. Les données de sécurité provenant de diverses sources sont rassemblées, triées et évaluées par des analystes spécialisés en sécurité. Ce processus facilite une enquête approfondie menée par des experts qualifiés dans la traque des menaces, ainsi qu'une réaction rapide face aux incidents.

Etant donné que le terme MDR englobe l'ensemble des services managés de détection et de réponse, il vous incombe de vérifier si un prestataire de services MDR utilise des technologies telles que l'EDR, le XDR, le NDR, l'analyse comportementale des utilisateurs et des entités (UEBA), le SIEM, ou toute autre technologie spécifique dans le cadre de ses efforts visant à assurer la sécurité de votre organisation.

En outre, l'utilisation des services MDR ne dispense pas de la nécessité de posséder des capacités de cybersécurité en interne. Par exemple, il se peut que votre fournisseur MDR ne propose pas la gestion des vulnérabilités, comme l'identification et la correction des vulnérabilités et des expositions communes (CVE), au sein de ses services. Il pourrait également être nécessaire d'avoir un RSSI ou un autre responsable de la cybersécurité pour superviser les services MDR, promouvoir en interne les meilleures pratiques en matière de cybersécurité telles que l'authentification multifactorielle et le modèle de confiance zéro, mettre en œuvre des tests d'intrusion, collaborer avec le département financier pour souscrire une assurance cyber appropriée, et bien plus encore.

En conclusion

Les récentes tactiques de contournement des EDR observés par les chercheurs en cybersécurité soulignent l'impérieuse nécessité de compléter les outils de sécurité de type EDR par des stratégies en profondeur qui englobent des services managés de l’EDR, de la surveillance en temps réel avec les services MDR et des analyses de menaces plus holistiques pour mieux prévenir et atténuer les attaques.