52% des entreprises déclarent que le Zero Trust est en projet selon le dernier baromètre du CESIN

Avec la généralisation du télétravail, l’ouverture rapide et forcée des systèmes d’information, les cyber menaces ont fortement augmenté en France et dans le Monde. Le risque cyber est devenu le premier risque pour nos organisations, les poussant à s’engager dans des stratégies de cybersécurité les plus poussées, dont le Zero Trust fait partie.

Si l’on devait la résumer en une phrase, le but d’une stratégie Zero Trust est de renforcer la cybersécurité des organisations, en partant du postulat qu’aucune personne, appareil ou réseau n’est sûr.

Mais en réalité, pourquoi la mise en place d'une stratégie ZTNA ? Quelle est la différence avec un VPN traditionnel ? Et dans quels cas est-il essentiel d’implémenter le ZTNA ?

Télétravail, externalisation des processus internes, fusion et acquisition, télémaintenance…

Nous vous proposons de partir à la découverte du Zero Trust et de ses principaux use cases.

ZTNA vs. VPN : quelle différence ?

Tout d’abord, ils n’ont pas le même nom 😉

Plus sérieusement, le ZTNA et les VPN traditionnels sont deux approches différentes pour permettre aux utilisateurs d'accéder aux ressources informatiques à distance.

Ainsi, les VPN traditionnels fournissent un accès étendu au réseau local, tandis que le ZTNA offre un accès point à point basé sur le contexte (notamment à travers la définition de persona, mais nous y reviendrons) offrant ainsi une sécurité renforcée et une réduction des risques de débordement de périmètre (les frontières traditionnelles d'un réseau sécurisé deviennent de plus en plus poreuses ou floues face un contexte technologique et de modes de travail en pleine mutation).

| ZTNA | VPN | |

| Droits d’accès | Point à point entre l'utilisateur et la ressource spécifique à laquelle il souhaite accéder, sans lui accorder un accès complet au réseau local. | Réseau Local Les VPN traditionnels permettent aux utilisateurs distants d'accéder au réseau local de l'organisation, comme s'ils étaient physiquement présents dans les locaux de l'entreprise. |

| Accès basé sur… | le Contexte : Les autorisations d'accès sont déterminées en fonction du contexte de la connexion (identité de l'utilisateur, type d'appareil, localisation géographique, heure de la connexion, etc.) | le Périmètre : Une fois connectés au VPN, les utilisateurs ont accès à l'ensemble du réseau local (ressources sensibles et non sensibles). |

| Connexion | Directes : Plutôt que de router le trafic par le réseau local, le ZTNA établit des connexions directes entre l'utilisateur et la ressource à accéder, ? | Permanente : Les utilisateurs ont un accès continu au réseau local tant que la connexion VPN est active. |

Les utilisateurs VPN ont donc un accès étendu au réseau local, qui crée un risque de débordement de périmètre alors que le ZTNA offre une plus grande flexibilité en permettant une politique d'accès granulaire et dynamique. Avec le ZTNA, les autorisations d'accès peuvent être ajustées en temps réel en fonction des changements dans le contexte de la connexion ou des événements de sécurité détectés.

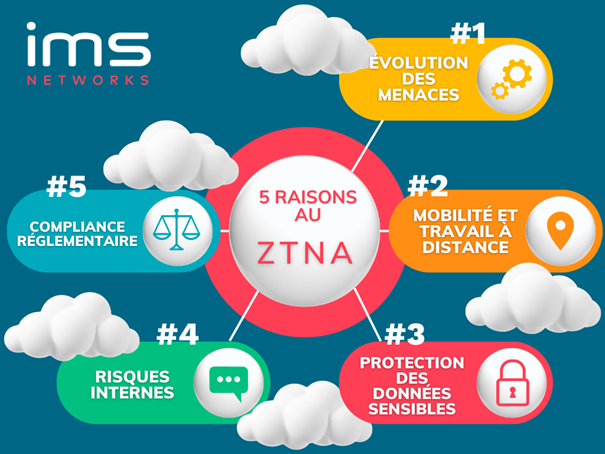

Les 5 raisons contextuelles à l’avènement du ZTNA

La stratégie Zero Trust offre une approche plus proactive et globale de la sécurité informatique en remettant en question les hypothèses de confiance et en adoptant une approche basée sur la vérification continue de l'identité et de la sécurité des utilisateurs et des appareils, quel que soit leur emplacement dans le réseau. Cela permet aux organisations de mieux se protéger contre un large éventail de menaces et de réduire les risques de compromission des données :

#1. Évolution des menaces dans un environnement cloud et hybride : Les cybermenaces et les méthodes d’intrusion des cyber attaquants sont en perpétuelles évolutions : l’accès traditionnel par VPN, sans regard à l’identité et aux appareils, permet aux attaquants d’avoir potentiellement accès à toutes les données de l’organisation une fois entré au sein du réseau.

#2. Mobilité, travail à distance et cloud : Avec le développement du télétravail, l’utilisation croissante des appareils mobiles (smartphone, tablettes…) dans un contexte de "Bring Your Own Device" et de services du cloud, les frontières traditionnelles du réseau ne sont plus les mêmes. De même, l’hybridation des environnements offre plusieurs points d'entrée potentiels pour les attaquants. Avec la stratégie Zero Trust, les utilisateurs et les appareils peuvent se connecter à partir de n'importe où, et nécessitent une vérification de l'identité et de la sécurité à chaque accès.

#3. Protection des données sensibles : Informations personnelles, secrets commerciaux, données financières,… les organisations stockent un grand nombre de données sensibles qui intéressent particulièrement les attaquants. Grâce à la mise en place de persona, la stratégie Zero Trust n’ouvre l’accès qu’à certaines données, selon l’identité des utilisateurs, même à l'intérieur du réseau.

#4. Risques internes : La menace existe aussi en interne, qu'elles soient intentionnelles ou accidentelles : départ d’un collaborateur malintentionné, effacement accidentel de données… En ayant accès qu’à certaines données, le ZTNA permet de limiter ces risques.

#5. Compliance réglementaire : NIS2 par exemple, mais pas uniquement : de nombreuses réglementations en matière de protection des données exigent désormais des organisations qu'elles mettent en œuvre des mesures de sécurité strictes pour protéger les informations personnelles des individus. Et cela est d’autant plus vrai dans un environnement on-premise et cloud, qui obligent les organisations à se conformer à plusieurs normes de sécurité.

Une stratégie Zero Trust peut aider les organisations à se conformer à ces exigences en réduisant les risques de compromission des données, les sanctions financières et la perte de réputation.

Les 3 principaux Use Cases à la mise en place d’une stratégie Zero Trust

La mise en place d’une stratégie Zero Trust s’avère particulièrement importante pour répondre à certaines mutations de l’organisation. Voici quelques use case dans lesquels vous vous retrouverez peut-être :

- Fusion - acquisition (M&A)

Lors de la fusion ou de l’acquisition entre deux organisations, la mise en commun des ressources informatiques, des applications et des données sensibles au sein d’un même réseau doit se faire de manière particulièrement sécurisée. La stratégie Zero Trust peut alors jouer un rôle crucial dans ce processus en offrant plusieurs avantages.

Tout d’abord, en créant un environnement dans lequel l’accès n’est accordé que de manière contextuelle (identité, localisation, appareil…), la stratégie Zero Trust consolide la sécurité informatique des deux entités en se basant sur le principe zéro confiance vis-à -vis des réseaux existants. Dans le contexte d'une fusion ou acquisition, les systèmes informatiques des deux entreprises peuvent avoir des niveaux de sécurité différents, et il est essentiel de garantir une protection adéquate des données et des ressources tout au long du processus d'intégration.

La centralisation des contrôles d’accès est évidemment essentielle lors de ce type de rapprochement ; en gérant de manière centralisée les politiques d'accès aux ressources informatiques, l'intégration des politiques de sécurité des deux entreprises s’en voit largement simplifiée.

Les fusions et acquisitions entraînent également souvent la mise en commun de données sensibles appartenant aux deux entreprises. Le ZTNA permet de renforcer la sécurité de ces données en appliquant des contrôles d'accès stricts et en empêchant les utilisateurs non autorisés d'y accéder, même s'ils se trouvent déjà à l'intérieur du réseau de l'entreprise.

- Télémaintenance

La télémaintenance, qui consiste à effectuer la maintenance à distance sur des équipements ou des systèmes informatiques, peut bénéficier considérablement de l'implémentation du ZTNA.

Grâce à un accès sécurisé aux systèmes distants, les techniciens de maintenance peuvent se connecter de manière sécurisée aux systèmes et équipements à distance en utilisant des tunnels VPN sécurisés et des authentifications multi-facteurs. Le ZTNA garantit que seuls les techniciens autorisés peuvent accéder aux systèmes concernés, même s'ils sont situés en dehors du réseau d'entreprise.

De plus, avec le ZTNA, la gestion des accès à distance peut être centralisée et contrôlée depuis une console d'administration unique. Cela simplifie la gestion des autorisations et permet de révoquer rapidement l'accès en cas de besoin, par exemple, lorsque les techniciens changent de statut ou quittent l'entreprise.

Enfin, le ZTNA offre une fonctionnalité d'audit avancée, permettant de suivre et d'enregistrer toutes les activités des techniciens de maintenance lors de leurs interventions à distance. Cela inclut l'identification des utilisateurs, les actions effectuées et les ressources auxquelles ils ont accédé, ce qui est essentiel pour la conformité réglementaire et la détection des violations potentielles.

- Externalisation des processus internes

Comptabilité, service client, ressources humaines, community management… autant de processus internes qui sont souvent externalisés, mais dont les données hyper sensibles nécessitent la mise en place d’un Zero Trust afin de garantir un accès sécurisé aux ressources informatiques et en protégeant les données.

Lorsque des processus internes sont externalisés, le prestataire a souvent besoin d'accéder aux systèmes internes de l'entreprise cliente : le ZTNA permet alors de sécuriser cet accès en appliquant des contrôles d'accès basés sur le principe de confiance zéro, garantissant que seuls les utilisateurs autorisés peuvent accéder aux systèmes et aux données pertinentes.

Certaines données sensibles de l'entreprise peuvent également être manipulées par des tiers. Le ZTNA aide à protéger ces données en garantissant que seuls les utilisateurs autorisés ont accès à des informations sensibles, et en appliquant des mesures de sécurité telles que le chiffrement des données en transit.

De nombreuses industries sont soumises à des réglementations strictes en matière de protection des données et de confidentialité. Le ZTNA aide les entreprises à rester conformes à ces réglementations en appliquant des contrôles d'accès stricts et en fournissant des journaux d'audit détaillés des activités d'accès aux systèmes internes.

Le ZTNA, oui, mais accompagné d’une road map cyber sécurité

Vous l’aurez compris, la stratégie Zero Trust représente une réelle (r)évolution pour sécuriser l’accès aux données sensibles des organisations, selon l’identité, l’appareil et le contexte de l’utilisateur. Le réseau n’est ainsi plus ouvert à tous entièrement, mais réservé, selon le groupe auquel l’utilisateur appartient, à certaines données.

Mais une stratégie Zero Trust ne peut pas s’affranchir d’une stratégie de management globale, en s’assurant de la convergence réseau et sécurité et de la mise en place d’une roadmap bien ficelée.

Nous y reviendrons plus en détail dans un prochain article.