Avec le télétravail les attaques augmentent et le délai pour les détecter et les contenir s'accroit

La pandémie a fondamentalement bouleversé les habitudes de travail des organisations à travers le monde. Le télétravail et son corollaire, le travail hybride, s’ils sont aujourd’hui bien ancrés dans le fonctionnement des entreprises, mettent également à mal les bonnes pratiques en matière de cybersécurité. La Digital Workplace, le développement exponentiel des terminaux connectés au réseau et l’accès des employés aux ressources de l’entreprise de n’importe quel appareil et de n’importe où, exercent une forte pression sur les administrateurs qui doivent trouver un juste équilibre entre sécurité et productivité, afin de réduire les risques.

De nombreuses études s’accordent à dire que les entreprises sont devenues plus vulnérables aux cyberattaques depuis la pandémie, en raison notamment de l’accélération du télétravail et de la mise en place de nouveaux systèmes. Dans ce contexte, les principales causes de compromission ciblant les postes de travail sont l'ingénierie sociale/le phishing (58%), les téléchargements involontaires (52%) et/ou la compromission/le vol d'identifiants (49%) selon le SANS Institute dans une de ses nombreuses études1. En outre, le travail à distance a non seulement rallongé la durée moyenne de 287 jours nécessaires à l’identification et à la maitrise d’une violation de données mais surtout a alourdi la facture d’un million de dollars supplémentaire quant il est à la source de cette violation2.

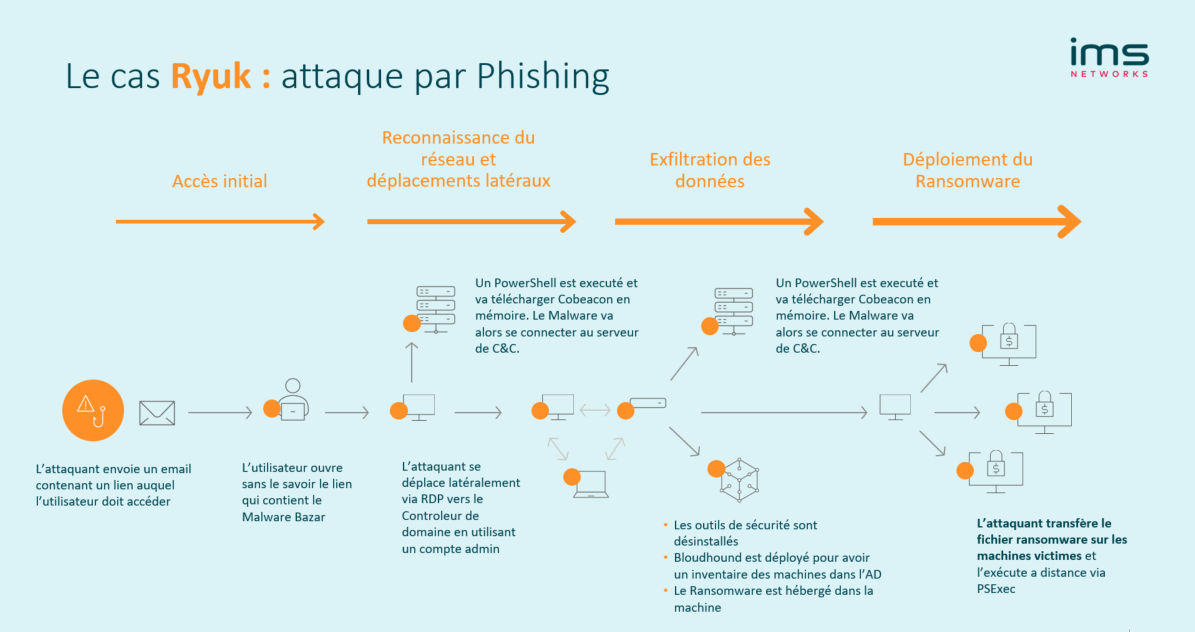

Les enjeux ciblant les postes de travail, dispositifs les plus exposés aux menaces, sont ainsi légion : vulnérabilités logicielles non patchées, manque de fiabilité des mots de passe pour accéder aux applications métier, réseau non sécurisé, vol ou perte d’appareils, manque de sensibilisation des utilisateurs, visibilité globale limitée des équipes sécurité sur l’ensemble du parc, postes non connectés au VPN qui échappent à la politique de sécurité de l’entreprise … Une violation de données détectée et contenue très tardivement expose l’organisation à une chaîne d’attaque conduisant à la compromission généralisée via des systèmes interconnectés.

Face à la multiplication et à la sophistication croissante des cybermenaces, la protection des postes de travail est aujourd’hui plus cruciale que jamais. Si les priorités 2021 des professionnels de l’informatique semblent s’orienter vers la protection du travail à distance, la pandémie a mis en évidence la nécessité d’implémenter ou de mettre à jour des dispositifs d’analyse avancés afin de détecter plus rapidement les menaces ciblant les endpoints des collaborateurs.

EDR versus XDR

Basé à la fois sur une surveillance constante du réseau pour identifier les comportements suspects ainsi que sur des actions de remédiation automatisées, l’EDR (Endpoint Detection & Response) collecte toutes les informations observées sur le endpoint et les regroupe dans une base de données centralisée. Il s’appuie ensuite sur des outils d’investigation et/ou de l’analyse humaine pour élaborer une réponse. Même si la collecte de ces données renforce la protection de l’entreprise, ces dernières sont limitées à un ou à un groupe de endpoints managés, posant ainsi de réels enjeux en matière d’évolutivité face au nombre croissant de dispositifs connectés au réseau. L’EDR offre par ailleurs une visibilité limitée sur une chaîne d’attaque englobant plusieurs actifs, différentes parties du réseau ou des environnements cloud, et apparait insuffisante pour surveiller et détecter les mouvements latéraux.

Spécialisées dans la détection des signaux faibles, les plates-formes de détection et de remédiation étendues (XDR – Extended Detection and Response) vont au-delà des solutions EDR, collectant de grandes quantités de données de télémétrie de sécurité depuis de multiples sources (e-mails, endpoints, serveurs, réseaux, flux cloud…).

En capitalisant sur l’IA et l’analyse automatisée de ce super ensemble de données, XDR permet de traiter et corréler les informations, et d’aider les analystes à générer une détection élargie au-delà des endpoints. La solution apporte alors une meilleure protection contre les menaces connues et inconnues réduisant les faux-positifs et le volume global des alertes.

Un niveau de corrélation supplémentaire pour augmenter le SIEM

Les équipes sécurité sont souvent confrontées à un nombre écrasant d'alertes déclenchées par différentes solutions. A titre d’exemple, une entreprise comptant en moyenne 1 000 employés peut percevoir un pic allant jusqu’à 22 000 événements par seconde entrer dans son système de gestion des informations et des événements de sécurité (SIEM). Cela représente près de 2 millions d'événements en une journée.3 Face à ce volume abondant d'alertes, il est difficile de corréler ces informations et de les hiérarchiser pour en déduire des événements critiques.

XDR relie automatiquement une série d'activités de moindre confiance en un événement de plus grande confiance, permettant de réduire le nombre d'alertes pour une action. XDR propose automatiquement des actions de remédiation pour augmenter la réactivité lorsqu’il s’agit par exemple d’isoler un poste sur le réseau, de tuer un programme manifestement malveillant ou de mettre en quarantaine un email. En apportant la chronologie centrée sur l’attaque, XDR aide également à la remédiation et facilite le travail d’investigation des équipes sécurité.

En cela XDR ne remplace pas le SIEM mais se positionne comme un outil complémentaire au SIEM. L’intégration de la solution XDR au SIEM permet aux analystes d’orchestrer les informations de XDR avec l’écosystème complet de sécurité géré par la plateforme SIEM centralisant les logs issus des fiwerall, de l’AD, du cloud et du réseau notamment. Il joue le rôle d’entonnoir pour aider à déterminer ce qui est utile et requiert une attention et une investigation approfondie de la part des experts et analystes sécurité. Ces analyses avancées fournissent des éclairages supplémentaires pour avoir une vision concrète des menaces.

XDR managé : une protection des terminaux efficace grâce à une qualification et une gestion des alertes en temps réel

Face à la pénurie des compétences en sécurité et aux ressources limitées, la DSI requiert des outils coordonnés avec les autres solutions de sécurité de l’entreprise et une plateforme de gestion unique et centralisée pour l’identification et la gestion des menaces informatiques. Si l’utilisation de dispositifs de détection avancés des menaces est primordiale, le paramétrage, la coordination et l’analyse en profondeur des activités nécessite l’expertise des analystes en cybersécurité. Confier la gestion des solutions XDR et leur intégration avec le SIEM/SOAR à un SOC (Security Operations Center) va permettre à l’organisation de gagner en temps, souplesse et efficacité. Des experts garantissent la surveillance et l’analyse constante des menaces et des données d'activité de l’environnement IT global de l’entreprise 24 h/24 et 7 j/7. Ces données sont ensuite corrélées à des bases de données mondiales sur les menaces pour détecter plus rapidement l'origine et l'étendue des attaques ciblées et mieux les comprendre. Les menaces sont non seulement mieux identifiées mais elles sont également hiérarchisées ce qui limite l’avalanche d’alertes. Une assistance à la réponse à incident et à l’investigation peut être opérée et des recommandations d’amélioration sont ensuite communiquées pour permettre à l’entreprise de continuer à renforcer sa protection, en miroir par rapport à l’évolution des cybermenaces.

Pour aller plus loin

RESSOURCES

Téléchargez ce livre blanc gratuit sur les étapes clés pour la mise en place d’une détection efficace et une réponse appropriée aux cyberattaques.

Cloud hybride : 3 éléments essentiels pour réussir la mise en place d’une détection efficace et une réponse appropriée aux cyberattaques

A VOIR AUSSI : pourquoi mettre en place un SOC : 3 conseils d'expert en vidéo

Cliquez ici pour obtenir tous les conseils en vidéo

- A new world of endpoint security, SANS Institute

- Cost of a Data Breach Report 2021, Ponemon Institute

- http://content.solarwinds.com/creative/pdf/Whitepapers/estimating_log_generation_white_paper.pdf

Renforcez la sécurité de votre organisation, découvrez notre expertise SOC