Pourquoi un Cyber-SOC ?

Dans un environnement technique complexe & hybride, la réglementation intégrant le risque cyber est de plus en plus exigeante.

La mise en place d’un dispositif de détection et de traitement des incidents de violation de données est devenue stratégique pour limiter les impacts financiers et de réputation qui pèsent sur les organisations.

jours en moyenne

est, d’après une étude du Ponemon

Institute, le délais nécessaire pour

identifier une violation de données.

Un enjeu de protection

stratégique

- Pour protéger les données et les processus métier de l’entreprise.

- Réduire considérablement le délai pour identifier une violation de données.

- Limiter les interruptions d’activité de l’entreprise en cas de violation de données.

- Réduire le coût d’une violation de données.

- Réagir efficacement à un risque cyber et diminuer la probabilité d’une future violation.

- Gagner en visibilité sur son niveau de sécurité et son exposition.

- Instaurer la confiance auprès de ses clients.

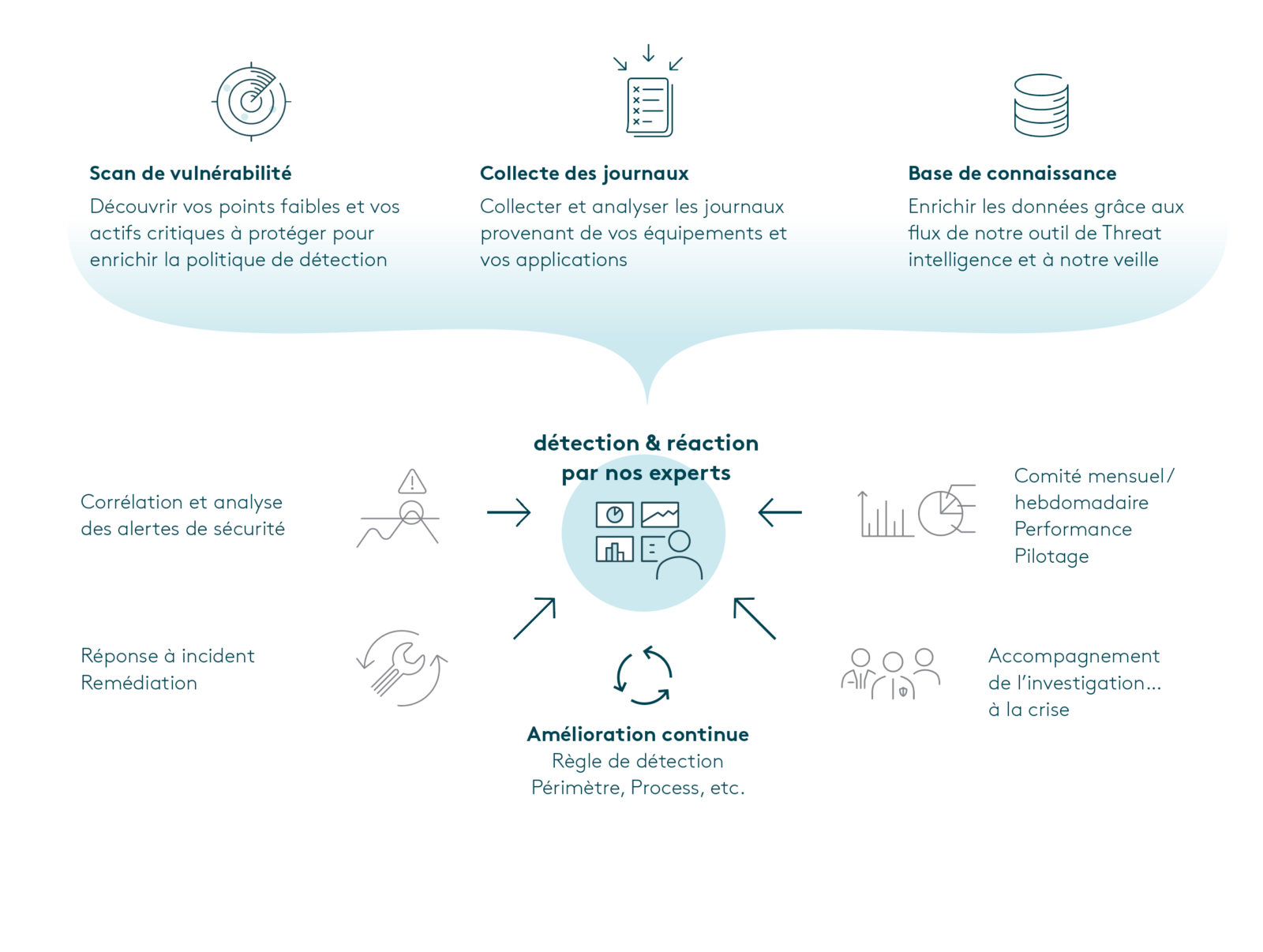

Le Cyber SOC a pour mission d’analyser votre système d’information en continu afin de détecter et répondre aux incidents de sécurité le plus rapidement possible.

Une mission unique

- Concentrer la sécurité opérationnelle en un lieu unique regroupant les solutions & les personnes.

- Détecter, réagir & répondre le plus tôt possible en cas d’événements indésirables grâce à une approche

plus structurée et disciplinée des interventions. - Unifier les pratiques : protection, détection, réaction & réponse.

- Tracer les activités du système d’information et mesurer la sécurité opérationnelle.

- Proposer des axes de protection adaptés aux processus métier et au paysage de la menace cyber.

Notre expertise Cyber-SOC

Le Cyber SOC d’IMS Networks associe expertises, outils et méthodologie

afin de protéger sans relâche votre système d’information.

Notre choix de SIEM

- Nombreux parsers / règles disponibles

- Mutualisation (multi-tenant)

- Détection efficace grâce à son moteur de corrélation

- Module de CTI mis à jour quotidiennement

- Module d’UBA pour centrer la détection sur les comportements utilisateurs

Télécharger la brochure

Si vous souhaitez approfondir le sujet, vous pouvez télécharger la brochure sur le Cyber SOC

Cas d'usage

Se prémunir contre un rançongiciel

Propagation du code

- Infection de l’ensemble du système d’information

- Suppression des sauvegardes

Supervision & Réaction

- Détection comportementale

- Blocage des codes

- Hunting sur le parc

DÉTECTION & RÉPONSE A INCIDENT

PRA

Sécuriser les accès depuis les accès externes

Attaque par « supply chain »

Rebond à l’intérieur du système d’information via un service de l’entreprise

Supervision & Réaction

- Détection comportementale

- Journaux applicatifs

- Corrélation d’événements

DÉTECTION & RÉPONSE A INCIDENT

Pourquoi externaliser la gestion

de son réseau et de sa sécurité

chez IMS Networks ?

Accompagnement

par nos experts

cyber, réseau & cloud

Expérience partagée

entre les clients

d’IMS Networks

Pilotage dédié

Suivi personnalisé

Proximité

Fonctionnement

24/7 depuis nos locaux

en France

Pas de sous-traitance

- Libérer les équipes IT de tâches chronophages et recentrer leurs activités au profit des métiers

- Rapidité de mise en production (moins de 3 mois)

- Supervision et surveillance réalisées par des experts

- Économie sur des investissements spécifiques

- Pise en compte continue de nouveaux périmètres : acquisition d’une société, Cloud, OT, déploiement d’une nouvelle filiale, etc.

- Libérer les équipes IT de tâches chronophage et recentrer leurs activités au profit des métiers

- Rapidité de mise en production (moins de 3 mois)

- Supervision et surveillance réalisées par des experts

- Économie sur des investissements spécifiques

- Pise en compte continue de nouveaux périmètres : acquisition d’une société, Cloud, OT, déploiement d’une nouvelle filiale, etc.

- Libérer les équipes IT de tâches chronophage et recentrer leurs activités au profit des métiers

- Rapidité de mise en production (moins de 3 mois)

- Supervision et surveillance réalisées par des experts

- Économie sur des investissements spécifiques

- Pise en compte continue de nouveaux périmètres : acquisition d’une société, Cloud, OT, déploiement d’une nouvelle filiale, etc.

- Libérer les équipes IT de tâches chronophage et recentrer leurs activités au profit des métiers

- Rapidité de mise en production (moins de 3 mois)

- Supervision et surveillance réalisées par des experts

- Économie sur des investissements spécifiques

- Pise en compte continue de nouveaux périmètres : acquisition d’une société, Cloud, OT, déploiement d’une nouvelle filiale, etc.

Découvrez nos autres services

Connectivité cloud

Audit & conseil