Pourquoi mettre en place une gestion des vulnérabilités ?

Les brèches dans le système d’information se développent à un rythme alarmant. Ces vulnérabilités sont des portes ouvertes qui facilitent les actions des cybercriminels et une seule vulnérabilité critique suffit pour compromettre tout votre système d’information.

Votre surface d’exposition est en constante évolution et votre comité de direction veut avoir une vision de l’ensemble des systèmes exposés, du risque lié et des plans de remédiation à mettre en place. Il devient aujourd’hui incontournable de faire de la gestion des vulnérabilités une priorité.

L’objectif du processus d’analyse des vulnérabilités est de réduire la fenêtre de temps pendant laquelle le système d’information est à risque afin de limiter le vecteur d’attaque.

vulnérabilités repérées en 2019

dont 1062 vulnérabilités classées comme « très critiques »

Un enjeu de maîtrise du risque

- Maitriser l’exposition aux logiciels vulnérables

- Détecter les vulnérabilités applicatives Web

- Planifier la gestion de l’obsolescence des solutions

- Réduire la fenêtre d’exposition à une vulnérabilité critique

La gestion des vulnérabilités constitue le premier diagnostic et s’inscrit dans un processus de surveillance globale et permanente pour mieux maîtriser le risque.

Notre service de gestion externalisée des vulnérabilités

- Fournir une cartographie des actifs vulnérables

- Prioriser les correctifs à appliquer

- Générer des tableaux de bord pour suivre le risque efficacement

- Proposer des corrections d’application

- Accompagner votre équipe par nos experts

- Identifier le Shadow-IT

Notre expertise de la gestion des vulnérabilités

Associant un outil d’analyse à des experts cybersécurité certifiés, notre service managé permet de rapidement détecter les compromissions, de corriger les vulnérabilités et les causes sous-jacentes des attaques, ceci 24h/24 et 7 jours/7. Nos équipes SOC établissent des plans d’actions et recommandations spécifiques en tenant compte des risques associés aux vulnérabilités. Cette approche permet de mieux sécuriser les environnements des entreprises et de réduire les menaces, et les risques associés aux cyber-attaques.

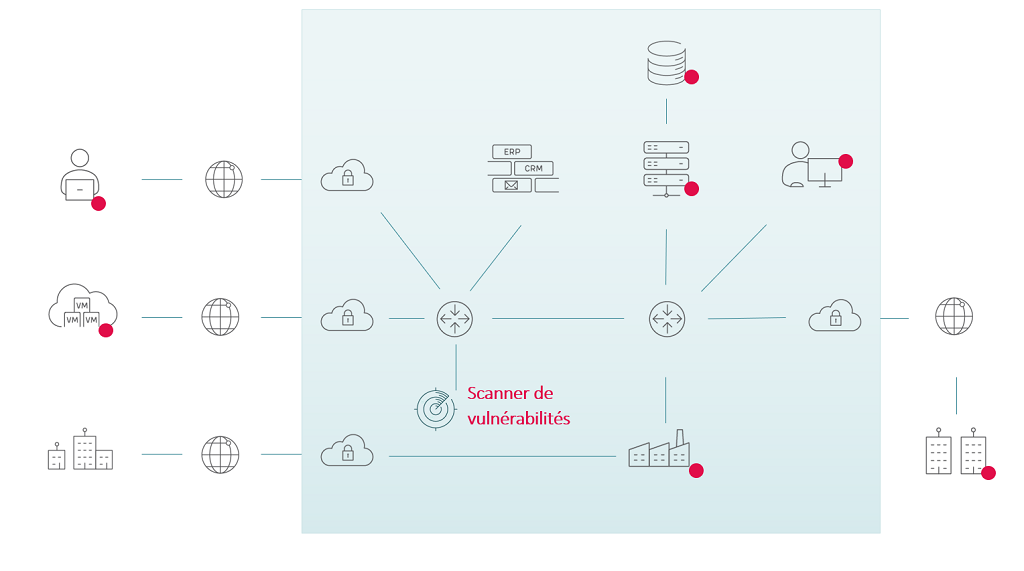

Notre logiciel de scan de vulnérabilités en mode SaaS

Notre logiciel de scan de vulnérabilités découvre de manière exhaustive votre posture sécuritaire au travers d’une cartographie des actifs. Après avoir scanné toutes les couches de l’environnement informatique – actifs hébergés dans le cloud, sites web, systèmes d’exploitation, bases de données, applications et applications Web, serveurs, firewalls, postes de travail – il identifie les risques les plus élevés à l’aide d’un moteur intelligent aligné sur ce qui est important pour votre entreprise.

Cas d'usage

Télétravail en sécurité

Service VPN vulnérable

- Infection du système d’information

- Vol de données

Identification des vulnérabilités et accès VPN sécurisé

- Mauvaise configuration

- Vulnérabilités critiques

- Accès VPN par IMS Networks

Gestion des vulnérabilités

Accès VPN sécurisé

Pourquoi externaliser la gestion

de son réseau et de sa sécurité

chez IMS Networks ?

Accompagnement

par nos experts

cyber, réseau & cloud

Expérience partagée

entre les clients

d’IMS Networks

Pilotage dédié

Suivi personnalisé

Proximité

Fonctionnement

24/7 depuis nos locaux

en France

Pas de sous-traitance

- Libérer les équipes IT de tâches chronophages et recentrer leurs activités au profit des métiers

- Rapidité de mise en production (moins de 3 mois)

- Supervision et surveillance réalisées par des experts

- Économie sur des investissements spécifiques

- Prise en compte continue de nouveaux périmètres : acquisition d’une société, Cloud, OT, déploiement d’une nouvelle filiale, etc.

- Libérer les équipes IT de tâches chronophages et recentrer leurs activités au profit des métiers

- Rapidité de mise en production (moins de 3 mois)

- Supervision et surveillance réalisées par des experts

- Économie sur des investissements spécifiques

- Prise en compte continue de nouveaux périmètres : acquisition d’une société, Cloud, OT, déploiement d’une nouvelle filiale, etc.

- Libérer les équipes IT de tâches chronophages et recentrer leurs activités au profit des métiers

- Rapidité de mise en production (moins de 3 mois)

- Supervision et surveillance réalisées par des experts

- Économie sur des investissements spécifiques

- Prise en compte continue de nouveaux périmètres : acquisition d’une société, Cloud, OT, déploiement d’une nouvelle filiale, etc.

- Libérer les équipes IT de tâches chronophages et recentrer leurs activités au profit des métiers

- Rapidité de mise en production (moins de 3 mois)

- Supervision et surveillance réalisées par des experts

- Économie sur des investissements spécifiques

- Prise en compte continue de nouveaux périmètres : acquisition d’une société, Cloud, OT, déploiement d’une nouvelle filiale, etc.

Découvrez d'autres de nos services

Audit & conseil

Cyber-SOC - Détection & Réponse à incident