Pourquoi adopter une posture sécuritaire pour vos applications ?

Le développement de nouvelles applications métiers est au carrefour de nombreuses innovations (cloud, devops, CICD, conteneurisation, etc.) et les exigences de time to market ne sont pas toujours compatibles avec les besoins de sécurité. Les applications sont souvent accessibles directement sur Internet et elles sont particulièrement exposées aux attaques. Par ailleurs, la chaine de développement et d’administration des applications est parfois utilisée pour compromettre l’application de manière détournée. Un manque de sécurité dans vos applications Web peut causer des interruptions complètes de service ainsi que des fuites d’information métier et de données personnelles (RGPD) dommageables pour votre image.

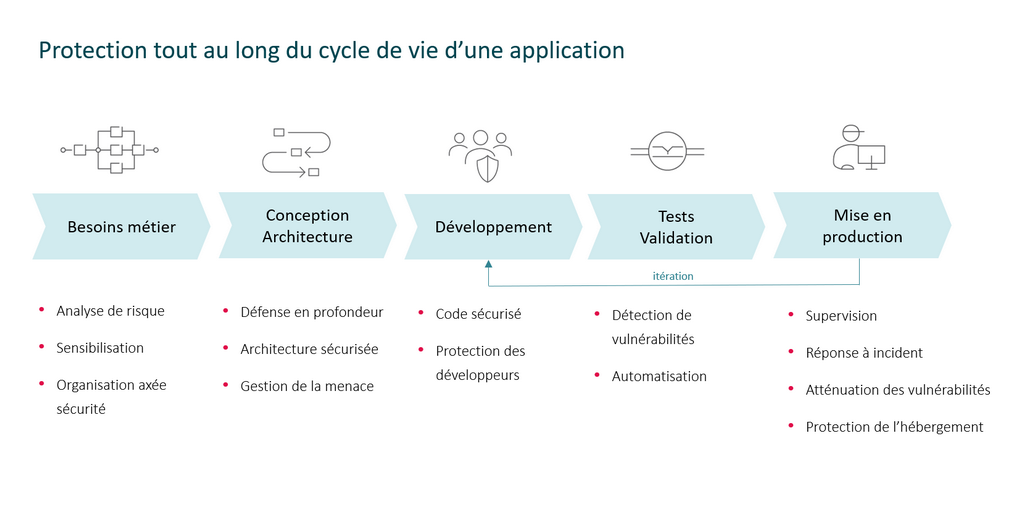

Afin de répondre à ces problématiques de sécurité des applications, il devient nécessaire d’adopter une approche couvrant l’ensemble de la chaine du développement à la mise en production.

solutions de protection déployées

en moyenne dans les entreprises

selon le rapport du CESIN 2020

Un enjeu de sécurisation des services web

- Maintenir la confiance des clients dans l’utilisation d’une application sur Internet

- Mesurer les risques des applications développées en interne ou par un prestataire

- Détecter et bloquer au plus tôt les activités frauduleuses

- Vérifier la conformité de l’application aux bonnes pratiques d’intégration et de développement sécurisé

Notre service managé de firewall applicatif web (WAF) vous aide à mettre en place et exploiter des mécanismes de sécurité stricts à toutes les étapes du cycle de vie des applications Web.

Protégez vos applications Web critiques avec nos experts en gestion et surveillance WAF

- Sécuriser l’application sur l’ensemble de son cycle de vie

- Identifier proactivement les vulnérabilités spécifiques aux applications Internet

- Optimiser les configurations, la politique de pare feu et le patch management

- Bloquer chaque étape d’une cyberattaque (cyber kill chain)

- Superviser les journaux générés par l’application et configurer des alertes spécifiques

Notre service managé de sécurité des applications Web

Qu’il s’agisse d’audit de code, de tests de vulnérabilités, de tests d’intrusion, ou de pare-feux applicatifs, nos spécialistes SOC vous accompagnent dans le déploiement, l’exploitation et la supervision de l’ensemble des mécanismes de protection de vos applications. Avec une configuration des bonnes règles et politiques de pare feu WAF, une surveillance continue et une analyse des performances, le trafic malveillant est filtré et les applications sont fluides.

Afin de protéger l’application, l’analyse statique de code source et la recherche dynamique de vulnérabilités sont également mis en œuvre pour identifier avant les attaquants les vulnérabilités spécifiques à votre application, introduites généralement lors des phases d’implémentation ou de design.

Enfin, l’exécution de l’application elle-même peut être protégée à l’aide d’outil de protection à l’exécution (ou RASP runtime application self protection).

Notre solution technologique

Nos services SOC de sécurité des applications reposent sur une combinaison de technologies complémentaires : Firewall applicatif (WAF), protection Anti-DDOS, sécurisation des accès externes, protection de l’infrastructure Cloud, audit de code source, scan de vulnérabilités.

Notre service managé de sécurité des applications Web en 24/7 améliore la performance de vos technologies grâce à une puissante intelligence des menaces, à l’apprentissage automatique, et à l’expertise du personnel.

Pourquoi externaliser la gestion

de son réseau et de sa sécurité

chez IMS Networks ?

Accompagnement

par nos experts

cyber, réseau & cloud

Expérience partagée

entre les clients

d’IMS Networks

Pilotage dédié

Suivi personnalisé

Proximité

Fonctionnement

24/7 depuis nos locaux

en France

Pas de sous-traitance

- Libérer les équipes IT de tâches chronophages et recentrer leurs activités au profit des métiers

- Rapidité de mise en production (moins de 3 mois)

- Supervision et surveillance réalisées par des experts

- Économie sur des investissements spécifiques

- Prise en compte continue de nouveaux périmètres : acquisition d’une société, Cloud, OT, déploiement d’une nouvelle filiale, etc.

- Libérer les équipes IT de tâches chronophages et recentrer leurs activités au profit des métiers

- Rapidité de mise en production (moins de 3 mois)

- Supervision et surveillance réalisées par des experts

- Économie sur des investissements spécifiques

- Prise en compte continue de nouveaux périmètres : acquisition d’une société, Cloud, OT, déploiement d’une nouvelle filiale, etc.

- Libérer les équipes IT de tâches chronophages et recentrer leurs activités au profit des métiers

- Rapidité de mise en production (moins de 3 mois)

- Supervision et surveillance réalisées par des experts

- Économie sur des investissements spécifiques

- Prise en compte continue de nouveaux périmètres : acquisition d’une société, Cloud, OT, déploiement d’une nouvelle filiale, etc.

- Libérer les équipes IT de tâches chronophages et recentrer leurs activités au profit des métiers

- Rapidité de mise en production (moins de 3 mois)

- Supervision et surveillance réalisées par des experts

- Économie sur des investissements spécifiques

- Prise en compte continue de nouveaux périmètres : acquisition d’une société, Cloud, OT, déploiement d’une nouvelle filiale, etc.

Découvrez d'autres de nos services

Sécurité du Cloud

Sécurité des terminaux