Pourquoi externaliser la gestion de la sécurité de vos terminaux ?

Le poste de travail reste le dispositif le plus exposé à la contamination par un code malveillant notamment à cause de la navigation Internet ou de la lecture de messages électroniques. Les usages du poste de travail sont très variés ainsi la mobilité et le télétravail exposent le poste en dehors du périmètre de protection de l’entreprise, lors de la connexion à différents réseaux publics et à des applications Cloud. Les programmes malveillants sont sophistiqués et se développent à un rythme effréné. Les logiciels de protection du poste de travail doivent mettre en place plusieurs stratégies de détection face à cette recrudescence et également prévoir des mécanismes de réaction et de chasse.

Selon une étude récente, les organisations ne disposent pas de l’expertise, des processus et de la technologie dont elles ont besoin pour détecter, trier et contenir efficacement et en 24*7 les cybermenaces afin de protéger leurs données critiques.

les principales causes de compromission ciblant les postes de travail sont l’ingénierie sociale/le phishing (58%), les téléchargements involontaires (52%), et/ou la compromission/le vol d’identifiants (49%)

Selon le SANS Institute

Les enjeux

- Les méthodes par signatures, seules, ne sont plus adaptées au paysage des menaces

- Nécessité de détecter et bloquer des comportements malveillants automatiquement, en particulier face à la menace rançongiciel

- Avoir de la visibilité et une meilleure compréhension du contexte global d’une attaque

- Détecter au plus tôt l’exploitation d’un défaut de mise à jour

Notre service d’infogérance de sécurité des terminaux contribue à accélérer la prévention, la détection, et la réponse contre les menaces émergentes ciblant les accès externes.

Améliorer la protection et la détection des comportements malveillants

- Exploitation dans notre SOC d’un socle technique de prévention proactif axé sur l’identification des comportements malveillants même en l’absence de signatures de malwares ou d’exploits connus

- Analyse dynamique en temps réel à travers tous les vecteurs d’attaque

- Définition et mise à jour de votre politique de détection et des listes d’exclusion (application métier)

- Élimination automatique du processus malveillant et/ou mise en quarantaine des fichiers infectés

- Collecte des données de télémétrie et tableaux de bord personnalisés

- Qualification et gestion des alertes avec l’XDR et le SIEM

- Élimination des faux positifs

- Investigation numérique pour avoir tout le détail de l’attaque et identifier les scénarios non détectés automatiquement

Notre expertise de l’infogérance des EDR / XDR

Pour vous aider à lutter efficacement contre les malwares et réduire le risque qui pèse sur votre activité, nous avons développé un service managé qui combine expertises et divers technologies Endpoint Detection and Response (EDR), Extended Detection and Response (XDR) et sécurité du poste de travail complémentaires.

Notre service managé de sécurité des terminaux détecte et élimine en temps réel les menaces qui peuvent être invisibles pour d’autres outils de sécurité, ce qui permet de minimiser la perte de données et de protéger votre organisation.

Son efficacité repose sur l’expérience et la méthodologie d’une équipe SOC qui assure l’infogérance et la supervision de la solution en 24*7. En cas de compromission, nos experts vous fournissent des rapports d’incidents et analyses de la root cause et préconisent des mesures de remédiation.

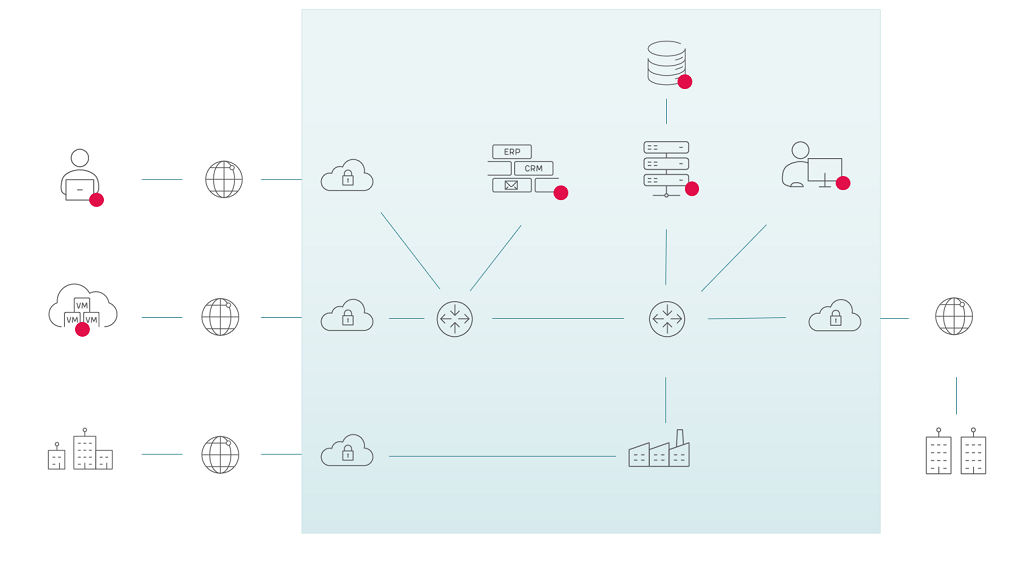

Nos modes d’intervention

Nos experts SOC disposent des certifications et de l’expérience pour vous aider à détecter des comportements malveillants et atténuer les menaces en temps réel. Nos équipes peuvent intervenir de différentes façons : intégration de l’agent EPP/EDR sur chaque terminal, dans vos datacenters en mode SaaS ou on-premise.

Cas d'usage

Se prémunir contre un rançongiciel

Exécution du rançongiciel

- Infection du poste de travail

- Tentative d’élévation de privilèges

Protection poste de travail

- Antivirus

- EDR / XDR

- Anti-exploit, hardening

Sécurité des terminaux

Sécuriser les accès depuis les accès externes

Poste Nomade

- Infection du poste de travail

- Compte volé

Protection poste de travail

- Antivirus

- EDR/ XDR

- Journaux Windows

Sécurité des terminaux

Télétravail en sécurité

Exécution du code malveillant

- Infection du poste de travail

- Tentative d’élévation de privilèges

Protection poste de travail

Téléphone

- Antivirus

- EDR / XDR/ MDM

- Anti-exploit, hardening

Sécurité des terminaux

Pourquoi externaliser la gestion

de son réseau et de sa sécurité

chez IMS Networks ?

Accompagnement

par nos experts

cyber, réseau & cloud

Expérience partagée

entre les clients

d’IMS Networks

Pilotage dédié

Suivi personnalisé

Proximité

Fonctionnement

24/7 depuis nos locaux

en France

Pas de sous-traitance

- Libérer les équipes IT de tâches chronophages et recentrer leurs activités au profit des métiers

- Rapidité de mise en production (moins de 3 mois)

- Supervision et surveillance réalisées par des experts

- Économie sur des investissements spécifiques

- Prise en compte continue de nouveaux périmètres : acquisition d’une société, Cloud, OT, déploiement d’une nouvelle filiale, etc.

- Libérer les équipes IT de tâches chronophages et recentrer leurs activités au profit des métiers

- Rapidité de mise en production (moins de 3 mois)

- Supervision et surveillance réalisées par des experts

- Économie sur des investissements spécifiques

- Prise en compte continue de nouveaux périmètres : acquisition d’une société, Cloud, OT, déploiement d’une nouvelle filiale, etc.

- Libérer les équipes IT de tâches chronophages et recentrer leurs activités au profit des métiers

- Rapidité de mise en production (moins de 3 mois)

- Supervision et surveillance réalisées par des experts

- Économie sur des investissements spécifiques

- Prise en compte continue de nouveaux périmètres : acquisition d’une société, Cloud, OT, déploiement d’une nouvelle filiale, etc.

- Libérer les équipes IT de tâches chronophage et recentrer leurs activités au profit des métiers

- Rapidité de mise en production (moins de 3 mois)

- Supervision et surveillance réalisées par des experts

- Économie sur des investissements spécifiques

- Prise en compte continue de nouveaux périmètres : acquisition d’une société, Cloud, OT, déploiement d’une nouvelle filiale, etc.

Découvrez d'autres de nos services

Sécurité du Cloud

Cyber-SOC - Détection & Réponse à incident